ساختار کلی SOC

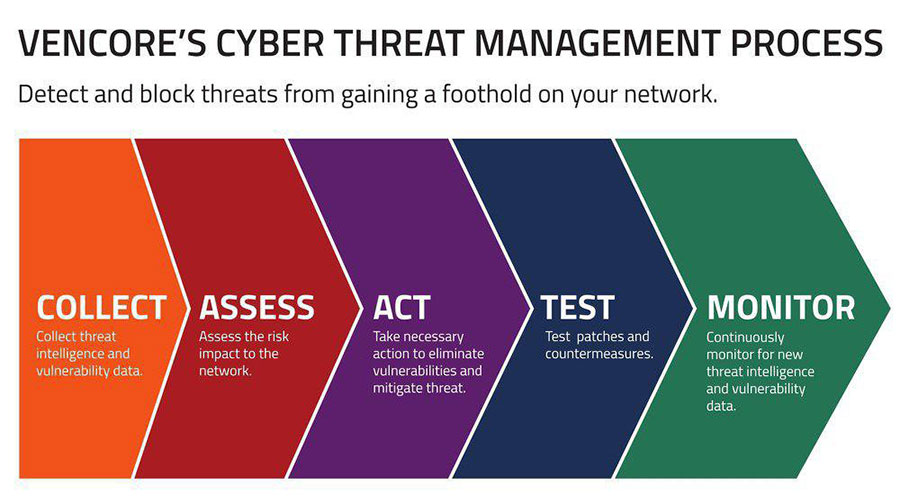

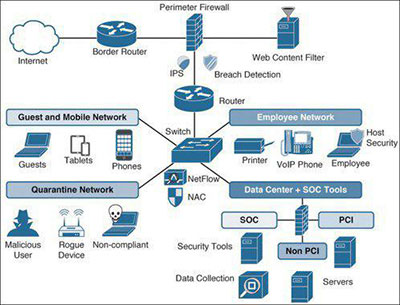

رخدادهای امنیتی در یک زیرساخت اطلاعاتی توسط حسگرهای شبکه آن تولید میگردند. حسگرهای شبکه شامل کلیه سیستم عاملها، نرم افزارها و تجهیزات سخت افزاری شبکه است. رخدادهای امنیتی به روشهای مختلف از حسگرها جمعآوری و با قالب یکسانی در بانک اطلاعاتی رخدادها ذخیره میگردند. رخدادهای جمع آوری شده توسط تحلیلگر SOC مورد تحلیل قرار گرفته و پس از بررسی همبستگی بین رخدادها، حملات و تهدیدهای امنیتی زیرساخت اطلاعاتی مربوطه به صورت رویداد اعلام میشود.

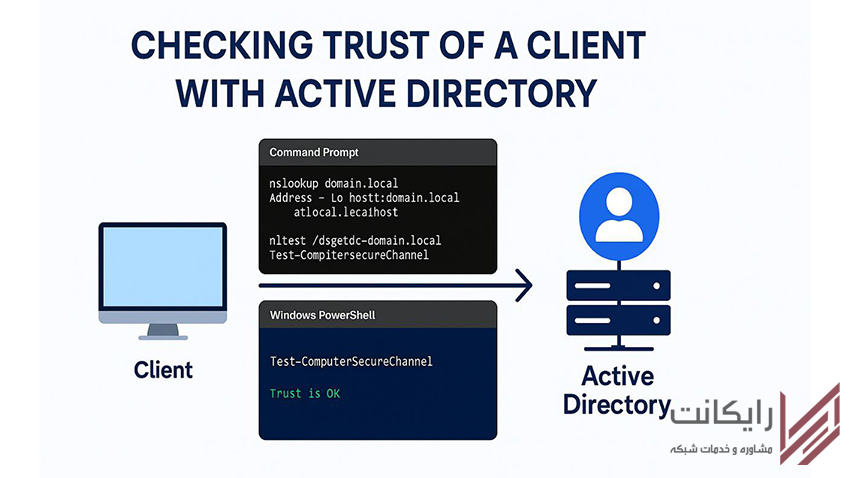

تحلیلگر SOC جهت آنالیز و تشخیص همبستگی مابین رخدادها از دانش ذخیر شده در پایگاه دانش مرکز عملیات امنیت بهره میبرد. معیار اصلی کشف حملات و تهدیدها، اطلاعات پایگاه دانش است. اطلاعات مربوط به آسیب پذیریهای سامانه، سیاستهای امنیتی تعریف شده و همچنین وضعیت فعلی سامانهها از اطلاعات مهم ذخیره شده در پایگاه دانش میباشد که توسط واحدی در SOC به طور مرتب باید بروز گردد.

ساختار کلی SOC

رخدادهای امنیتی در یک زیرساخت اطلاعاتی توسط حسگرهای شبکه آن تولید میگردند. حسگرهای شبکه شامل کلیه سیستم عاملها، نرم افزارها و تجهیزات سخت افزاری شبکه است. رخدادهای امنیتی به روشهای مختلف از حسگرها جمعآوری و با قالب یکسانی در بانک اطلاعاتی رخدادها ذخیره میگردند. رخدادهای جمع آوری شده توسط تحلیلگر SOC مورد تحلیل قرار گرفته و پس از بررسی همبستگی بین رخدادها، حملات و تهدیدهای امنیتی زیرساخت اطلاعاتی مربوطه به صورت رویداد اعلام میشود.

تحلیلگر SOC جهت آنالیز و تشخیص همبستگی مابین رخدادها از دانش ذخیر شده در پایگاه دانش مرکز عملیات امنیت بهره میبرد. معیار اصلی کشف حملات و تهدیدها، اطلاعات پایگاه دانش است. اطلاعات مربوط به آسیب پذیریهای سامانه، سیاستهای امنیتی تعریف شده و همچنین وضعیت فعلی سامانهها از اطلاعات مهم ذخیره شده در پایگاه دانش میباشد که توسط واحدی در SOC به طور مرتب باید بروز گردد.

در بالاترین لایه مرکز عملیات امنیت که کاربران با آن سرو کار دارند، پورتال و کنسول قرار دارد. پورتال به صورت داشبود SOC عمل کرده و امکان مشاهده و مرور وضعیت امنیتی زیرساخت اطلاعاتی به صورت گرافیکی، تهیه انواع مختلفی از گزارشها و همچنین تنظیم مؤلفههای SOC را فراهم میسازد. در ادامه این بخش عملکرد هر کدام از بخشهای اصلی سامانه SOC را مورد بررسی قرار میدهیم.

حسگرهای شبکه

حسگرها در SOC منابع جمعآوری رخدادهای امنیتی میباشند. از جمله حسگرهای مهم و معمول جهت جمع آوری رخدادها میتوان به IDS ها، IPSها، فایروالها، تجهیزات شبکه شامل سوئیچها و مسیریابها، سیستم عاملها، سرویسهای اینترنت و ضد بدافزارها اشاره نمود.

IDSها بستههای عبوری از شبکه را شنود کرده و با تحلیل بستههای شنود شده براساس الگوی حملات شناخته شده و یکسری قواعد، برخی از حملات، تهدیدها و وضعیت غیر عادی در شبکه را کشف و نتایج را به صورت رخدادهایی ثبت میکند. یک IDS، روزانه حجم زیادی از رخدادها را تولید میکند. به عنوان مثال، در یک مرکز داده ممکن است به طور متوسط روزانه چندین میلیون رخداد توسط IDS تولید گردد، که بخش عمده آنها بلااستفاده میباشد. بررسی این حجم عظیم رویدادهای تولید شده توسط IDS ها و کشف حملات و تهدیدهای واقعی از چالشهای بزرگ مدیریت امنیتی میباشد.

فایروالها براساس قواعد و سیاستهای امنیتی تعریف شده به پایش بستههای شبکه به منظور کنترل دسترسی به منابع میپردازند. این دستگاهها رخدادهای مربوط به پایش ترافیک شبکه را ثبت میکنند. این رخدادها یکی از منابع مهم جمع آوری داده در SOC میباشند. البته امروزه به دلیل پیچیده شدن روشهای حملات، مهاجمان فایروالها را دور میزنند. با این حال اطلاعات ثبت شده توسط این تجهیزات هنگامی که در کنار سایر اطلاعات قرار گرفته و تحلیل میشود، به کشف حملات توسط SOC کمک میکند.

سیستم عاملها و نرم افزارهای مختلف نصب شده بر روی کارگزارها انواع مختلفی از رخدادها را تولید میکنند. اطلاعات مربوط به دسترسی کاربران به منابع، احراز هویت کاربران، تغییرات پیکربندی، خطاهای رخ داده و غیره، توسط این منابع ثبت میشوند.

جمع آوری رخدادهای امنیتی از حسگرها توسط واحد LOG GENERATOR سامانه انجام میشود. بطورکلی این واحد رخدادها را از منابع مختلف و با استفاده از روشها و پروتکلهای مربوطه جمع آوری و پس از انجام عمل پیش پردازش و پایش، آنها را در بانک اطلاعاتی رخدادها ذخیره میکند. از آنجا که رخدادهای مربوط به حسگرهای مختلف دارای قالبهای متفاوتی هستند، قبل از ذخیره شدن توسط واحد تجمیع رخدادها به قالب یکسانی تبدیل میشوند.

تحلیلگر SOC

هر یک از سامانههای یک زیرساخت اطلاعاتی، روزانه حجم بسیار زیادی از رخدادها را تولید میکند که لزوماً تمامی آنها به طور مستقیم یا غیر مستقیم مربوط به مسائل امنیتی نمیشوند. با افزایش تعداد کارگزارها، خدمات و در نتیجه ترافیک شبکه، بررسی بی درنگ رخدادهای تولید شده توسط نیروی انسانی غیرممکن میشود. تنها راه حل پیشِرو، انتقال دانش و مهارتهای کارشناسان امنیتی خبره به یک برنامۀ هوشمند است که بتواند با تحلیل گزارشها و رخدادهای دریافتی از اجزای موجود، اقدام به تشخیص حملات و تهدیدها و یا خلاصه کردن رخدادها نمایند، همچنین در صورت تشخیص هر نوع حملۀ احتمالی بتواند نسبت به آن واکنش مناسب نشان دهد. این واکنش بسته به شرایط، ممکن است تغییر در پیکربندی یک فایروال یا مسیریاب، از کار انداختن موقت یک یا چند سامانه و یا سرویس و یا ارسال اعلان خطر از طریق روشهای ارتباطی تعبیه شده در سامانه (مانند پست الکترونیک، پیامک، ارتباط تلفنی، اخطار صوتی و ….) باشد.

[banner id=”” text_icon=”” text_alignment=”left” border=”true” gradient=”true” button_text=” تماس با ما ” button_link=”https://raykanet.com/%d8%aa%d9%85%d8%a7%d8%b3-%d8%a8%d8%a7-%d9%85%d8%a7/” link_target=”_self” button_icon=” icon-phone” button_size=”medium”] در مرکز عملیات شبکه از بروز خطاهایی که ممکن است راندمان شبکه را پایین بیاورد جلوگیری میشود، در صورت بروز خطا در شبکههای خود، شما میتوانید با کارشناسان شرکت خدمات شبکه رایکانت در این زمینه تماس بگیرید. [/banner]

[space_box id=”” height=””]

واحد تحلیل و Correlation رخدادها در مرکز عملیات امنیت، وظیفه آنالیز رخدادهای جمع آوری شده از سراسر زیرساخت اطلاعاتی را بر عهده دارد. تحلیل رخدادها به منظور کشف تهدیدها، بر اساس اطلاعاتی است که در پایگاه دانش ذخیره و نگهداری میشود.

روشها و الگوریتمهای آنالیز رخدادها و تشخیص حملات در حال حاضر از موضوعات روز تحقیقاتی در سراسر دنیا میباشد از آنجا که هر کدام از الگورتیمهای تحلیل و Correlation دستههای خاصی از حملات را تشخیص میدهند، باید ماژولهای متعددی جهت آنالیز رخداد در SOC طراحی و پیادهسازی گردند. سامانه SOC باید همواره امکان اضافه کردن ماژول جدید تحلیل را به سهولت فراهم نماید.

زیرسامانه دیگری در واحد تحلیل رخدادها وجود دارد که وظیفه واکنش به رویدادهای تولید شده را بر عهده خواهد داشت. این زیر سامانه نسبت به برخی از رویدادهای امنیتی کشف شده توسط موتورهای تحلیل، درصورت اضطرار و بر اساس قواعد واکنش تعریف شده در SOC واکنش های لازم را انجام میدهد.

پورتال و کنسول

یکی از مهمترین قسمتهای سامانه، بخش داشبورد و کنسول که از طریق آن میتوان با ماشینها و تنظیمات مختلف دسترسی پیدا کرد و همچنین بتوان نتایج حاصل از عملیات انجام گرفته بر روی لاگها و رخدادها را مشاهده نمود.

قلب SOC

- ابزار SIEM (Security Information and Event Management)، به عنوان قلب یک مرکز عملیات امنیت است.

- ابزار ارزیابی آسیب پذیری (VULNERABILITY ASSESMENT)

- ابزار شناسایی داراییها (ASSET DISCOVERY)

SIEM (مدیریت اطلاعات و رخدادهای امنیتی) نخستین بار در سال 1997 پدیدار شدند.

بخشهای اصلی SIEM

- تولید کننده وقایع ( (Event Generator این ماژول، شامل تمامی تجهیزات امنیتی (سخت افزاری و نرم افزاری) که در بخشهای مختلف شبکه قرار گرفتهاند و وقایع امنیتی را شناسایی و برای تجهیزات مربوط به ماژول Event Collector ارسال مینمایند.

- جمع کننده وقایع (Event Collector) این ماژول، شامل تجهیزاتی است که مسئول دریافت وقایع از تجهیزات داخل شبکه یا تولید کنندههای وقایع میباشند که بعد از دسته بندی برای ماژولهای دیگر ارسال میشود.

- پایگاه داده وقایع (Event Database )این ماژول شامل پایگاه دادههایی می باشد که بعد از دریافت اطلاعات از جمع کننده وقایع، آنها را ذخیره کرده و در اختیار ماژولهای دیگر قرار میدهد.

- تحلیلگر وقایع (Event Analysis) این ماژول شامل تجهیزاتی میباشد که بعد از ثبت وقایع در پایگاه داده، آنها را آنالیز و بررسی کرده و نتیجه آن را در اختیار ماژولهای دیگر قرار میدهد. این تحلیل میتواند منجر به شناسایی رخداد در شبکه شده که با ارائه آن به ماژول واکنش دهنده از بروز رخداد جلوگیری نماید.

- واکنش دهنده وقایع (Event Reaction) این ماژول در صورت تشخیص رخداد توسط تحلیلگر وقایع، میتواند به تجهیزات امنیتی فرمان داده و از عبور ترافیک مخرب در شبکه جلوگیری نماید.

- گزارش دهنده وقایع (Event Reporting) این ماژول به منظور ارائه گزارش رخدادهای صورت گرفته در شبکه به مدیران شبکه و یا اپراتورهای بخش SOC میباشد. اطلاعات رخدادها توسط ماژول تحلیلگر، شناسایی گشته و توسط ماژول گزارش، اعلام خواهند شد.

ورودیهای مرکز عملیات شبکه

ترافیک کل شبکه :

- ارسال ترافیک خام به صورت mirror از سوئیچ اصلی و دیگر سوئیچها به سرور مرکز عملیات شبکه و شنود ترافیک و تولید اطلاعات جریانهای ترافیک داده از طریق پروتکل مربوطه در سیستم به منظور شناسایی ترافیک anomaly و non anomaly

- ارسال جریان ترافیک توسط تجهزات فعال در شبکه (امکان تولید داشته باشند) مانند سوئیچ و روتر و انتقال آنها از طریق پروتکلهای jflow-sflow-net flow

رویدادها :

ارسال رویدادها و event های تولید شده در هر یک از موارد زیر به سرور مرکز عملیات شبکه .

- تجهیزات شبکه (روتر، سوئیچ، فایروال و…): در بخش تنظیمات این ابزارها بخشی قابل تنظیم وجود دارد که رویدادهای تولیدی را به مرکز عملیات امنیت ارسال مینماید. معمولا جهت ارسال این رویدادها از پروتکل syslog و یا snmp استفاده میشود.

- سیستم عامل

ویندوز :

نصب نرم افزار جهت جمع آوری رویدادها و ارسال به سرور مرکز عملیات شبکه

- نرم افزارهای خاص (ضدبدافزارها، پایگاه دادهها، سرویس دهنده وب IIS و هر نرمافزاری که لاگهایش به صورت فایل بر روی سیستم ذخیره میشود و یا در پایگاه داده ذخیره میشود .) که با نصب نرم افزار و AGENT خاص میتوان در جهت جمعآوری رویدادها و ارسال به سرور مرکز عملیات شبکه اقدام کرد.

نتیجه گیری

مرکز عملیات امنیت دید جامعی از معماری امنیتی شبکه ارائه میدهد، در واقع از طریق این سامانه میتوان اطلاعات را به صورت دسته بندی شده و قابل استفاده به متخصصین ارائه و عکس العملهای لازم را در مواقع اضطرار جهت تحلیل حملات انجام داد. تأمین امنیت پایدار فضای تبادل اطلاعات در زیرساختهای کشور بدون استفاده از این نقطه مدیریتی غیر ممکن است و عدم توجه به آن میتواند تبعات نامطلوبی برای شرکت و یا سازمان به همراه داشته باشد.