مرکز عملیات امنیت شبکه

با گسترش روز افزون فضای سایبر و متعاقباً تهدیدات مرتبط با راهاندازی مرکز عملیات امنیت شبکه، مدیران و کارشناسان رده بالای سازمان و یا شرکتها را بر این امر مجاب ساخته تا با به کارگیری روشها و سیاستهای مناسب، بتوانند خدمات فناوری اطلاعات را در بستر شبکه با بالاترین سطح امنیتی اجرا و پیاده سازی کنند.

اما نکات زیادی در پاراگراف فوق مطرح شد که هر کدام از آنها نیاز به مقالات، دورههای آموزشی، ابزار سختافزاری و نرم افزاری و بسیاری از موارد دیگر در این خصوص دارد. وقتی صحبت از فضای سایبر میشود، با حجم انبوهی از تراکنشها از قبیل فرایندهای مالی، علمی، سیاسی، اجتماعی و …. در فضای بیانتهای دنیای صفر و یک در بستر شبکههای اینترنت، اینترانت مواجه هستیم. میتوانید برای دریافت اطلاعات بیشتر به مقالههای مرکز عملیات امنیت شبکه یا soc (بخش دوم و سوم) مراجعه کنید.

البته در کنار هر فناوری که میتواند منافع و مزایای بیشماری برای نوع بشر و در تسهیل امور روزمره او داشته باشد، باید منتظر تهدیدات و مخاطرات مربوط به آن فناوری هم باشیم. به خصوص در حوزه فناوری اطلاعات که روز به روز بر تعداد مجرمان سایبری آن هم افزوده میشود. مجرمان سایبری در انواع و اقسام و در گونههای مختلف، از کارمندان ناراضی گرفته تا باج افزار نویسان که سعی میکنند در این فضا، فرصت و یا موقعیتی را برای خود ایجاد و یا پیدا کنند تا بتوانند به اقدامات خرابکارانه خود بپردازند. لذا با دامنهای بسیار وسیع از تهدیدات مواجه هستیم که در زیر به تعدادی از آنها اشاره میکنم.

اما باید چه کرد؟

این سؤالی است که متخصصین فناوری اطلاعات و امنیت شبکه روزی نیست که از خودشان نپرسند و به دنبال این نباشند که بخواهند با سادهترین و بهینهترین روش به بالاترین سطح امنیت در مجموعه تحت کنترل خود دست پیدا کنند. اما خوشبختانه راهکارهای سخت افزاری و نرم افزاری زیادی، در این حوزه وجود دارد که تیتر وار تنها به آنها اشاره میکنم، گفتم تیتر وار به این دلیل که هر کدام از آنها یک یا چندین مقاله مختص به خود را طلب میکند که در این مطلب تنها به یکی از آنها و شاید کارآمدیترین آنها یعنی پیاده سازی مرکز عملیات امنیت شبکه اشاره میکنم.

کنترلهای امنیتی:

- امن سازی اتاق سرور (مراجعه به مقاله امن سازی اتاق سرور)

- پياده سازي مدل سه لايه در شبکه

- پیاده سازی ساختار ZONE بندی و بهعبارتی DMZ

- تهیه مستندات جامع و کامل از تجهیزات پسیو و سرویسهای اکتیو شبکه به همراه پیکربندی آنها

- حدالامکان از تجهیزات و سرویسهای ماهوارهای وWireless در شبکه داخلی و اینترنت استفاده نشود و در صورت لزوم به استفاده، پیکربندیهای امن در این خصوص صورت گیرد. بهترین جایگزین وایرلس از نظر امنیت و کیفیت استفاده از زیرساخت کابلی در شبکه است.

- بهرهبرداری از تجهیزات امن قبیل فایروال اعم از سخت افزاری و یا نرم افزاری

- کاهش اتصالات Remote و در صورت لزوم ایمن سازی بیشتر ارتباطات از راه دور.(با بهرهبرداری از تجهیزات سخت افزاری و یا ابزار نرم افزاری)

- انجام پیکربندیهای امن در تجهیزات شبکه شامل PORT SECURITY ، VLAN ، ACL-…

- پیاده سازی ساختار دامین (PDC,ADC) در شبکه داخلی و شبکه اینترنت و جداسازی این دو شبکه از یکدیگر

- راه اندازی SYSLOG و بررسی و ثبت رخدادهای سیستمی هر یک از تجهیزات

- راه اندازی سامانه مانیتورینگ و پایش ترافیک شبکه (NOC ,SOC)

- راه اندازی سیستم های جامع جلوگیری از نشت اطلاعات، کنترل پورتها نظیر DLP، TFG ، DEVICE LOCK

- بروز رسانی وصلههای امنیتی بر روی سیستمهای شبکه

- نصب و بروز رسانی آنتی ویروس معتبر بر روی کلیه سیستمها و سرورها

- غیر فعالسازی سرویسهایی که نیازی به آنها نیست و همچنین امن سازی سرویسهای فعال

- جداسازی سرور دیتابیس از سرور Application

- تعیین دقیق حدود اختیارات کاربران، سیاستهای رمزگذاری و تعریف ACL روی فایلها و فولدرهای موجود در شبکه داخلی

- بهکارگیری سیستم پشتیبان گیری کارآمد و منظم از کلیه اطلاعات بر اساس یک سند و چارچوب اصولی

- بهرهبرداری از سیستمهای احراز هویت چند فاکتوره بر روی سیستمهای دارای اطلاعات حساس.

- ارتقاء سطح دانش و آگاهی پرسنل

اما در مقاله مرکز عملیات امنیت شبکه به دنبال راهکار جامعی هستیم تا با استفاده از آن بتوانیم مدیریت متمرکز و یکپارچهای را بر روی شبکه البته در حوزه برقراری امنیت داشته باشیم. بد نیست که در همین ابتدا شما را به گزارشی از شرکت امنیتی مک آفی آگاه کنم، بر اساس این گزارش که از 300 مدیر ارشد و 600 متخصص در حوزه امنیت سایبری در سطح کشورهای آمریکا، انگلیس، آلمان، فرانسه، سنگاپور، استرالیا و ژاپن گردآوری شده، اظهار شده که در سال جاری با افزایش تجهیزات IOT شاهد روزافزون تهدیدات سایبری از انواع و اقسام مختلف آن، یعنی باج افزار و APT، CRYPTO JACKING و… خواهیم بود.

پیشنهاد مک آفی برای پیشگیری و مقابله با تهدیدات سایبری، استفاده از دو روش خودکار سازی و بازی انگاری است. خودکار سازی یا سیستمی مشابه SOC که در آن ترکیب هوش انسانی و فرامین خودکار جهت مبارزه با تهدیدات سایبری مورد استفاده قرار می گیرد و در بازی انگاری، در واقع اعطای جایزه به کاشفان آسیب پذیری در سازمان است. در ادامه با توضیحات ارائه شده به شرح کاملی از این مرکز میپردازیم.

سامانه SOC

فهرست:

- دیاگرام امنیت سایبری

- تعریف SOC

- شرکتها و محصولات

- منافع، اهداف و وظایف

- مقایسه SOC و NOC

- مولفههای SOC

- ساختار کلی SOC

- قلب SOC

- بخشهای SOC

- نتیجه گیری

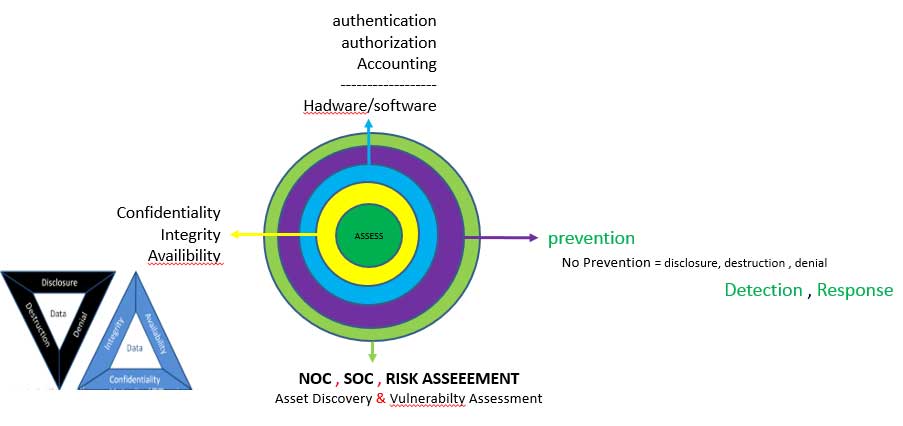

دیاگرام امنیت سایبری

به طورکلی امنیت اطلاعات در سه اصل زیر خلاصه میشود:

محرمانه بودن(Confidentialty): یعنی فقط افراد مجاز حق دسترسی به اطلاعات را داشته باشند.(در مقابل Disclousre)

صحت و استحکام(Integrity): یعنی اطلاعات دست نخورده بماند و تغییر در آنها فقط توسط افراد مجاز در صورت لزوم به صورت درست و قابل پیگیری انجام شود.(Destruction)

در دسترس بودن(Availibilty): یعنی اطلاعات در موقع نیاز به صورت قابل استفاده در دسترس قرار گیرد.(در مقابل Denial)

تعریف مرکز عملیات امنیت شبکه یا SOC

در یک تعریف جامع و مختصر، این مرکز را میتوان اینگونه تعریف کرد: مرکز عملیات امنیت شبکه یا SOC، واحدی است متمرکز جهت رصد امنیتی یکپارچه و جامع شبکه جهت مانیتورینگ 24 ساعته ترافیک و جمعآوری رخدادهای امنیتی “اثر انگشت های دیجیتالی که به ازای هر یک از فعالیتهای صورت گرفته در سازمان تولید میشود. (از تمامی منابع سخت افزاری و نرم افزاری شبکه نظیر پایگاه داده، نرم افزارهای اداری-مالی، دستگاههای شبکه، ابزارهای کنترلی، کنترل دسترسی، دستگاههای امنیتی که از آن به نام سنسور نام برده میشود.

همچنین دریافت ترافیکی ارسالی (از کلیه تجهیزات شبکه از جمله سرورها، مسیریابها، فایروالها و سیستمهای امنیتی فیزیکی) و سپس انجام پیش پردازش (حذف رخدادهای تکراری) و انجام تحلیلهای هوشمند تکنولوژیهایStateful Signature Detection ، Protocol Anomaly ، Traffic Anomaly Detection و تحلیلهای سیاست پذیر (کشف روابط بین آنها و همبستگی) جهت تشخیص حوادث و کشف تهدیدات و واکنش سریع و در نهایت انجام اقدامات مقتضی که نهایتاً منجر به اصلاح روشها، سیاستها و راهکارهای امنیتی و بهبود قابل توجه امنیت خواهد شد.

در ادامه با موارد زیر آشنا خواهیم شد:

در مقاله بعدی مرکز عملیات امنیت شبکه بخش دوم به سرفصلهای زیر میپردازیم:

- شرکتها و محصولات

- منافع، اهداف و وظایف

- مقایسه SOC و NOC

- مؤلفههای SOC

- ساختار کلی SOC

- قلب SOC

- بخشهای SOC

- نتیجهگیری

لطفاً برای مشاوره و استعلام هزینه پروژههای خود با کارشناسان ما تماس حاصل فرمایید.